以下哪些选项属于流量型攻击的危害

1. DDoS攻击

DDoS(分布式拒绝服务)攻击是一种常见的流量型攻击,它通过利用大量的恶意流量来淹没目标系统,使其无法正常工作。攻击者通常使用僵尸网络(botnet)来发动攻击,这些僵尸网络由一组受感染的计算机组成,通过远程控制进行统一操作。DDoS攻击的危害在于它可以使目标系统的带宽、计算资源和存储资源耗尽,导致服务不可用,给企业和个人带来严重的经济损失和声誉损害。

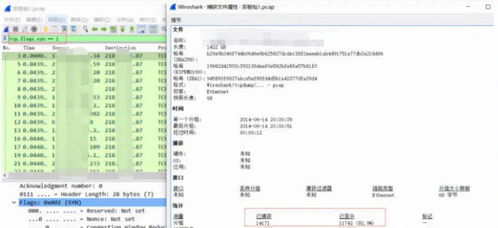

2. SYN洪水攻击

SYN洪水攻击是一种利用TCP/IP协议中的漏洞进行的攻击手段。攻击者发送大量伪造的TCP连接请求(SYN包)到目标服务器,但在完成三次握手过程中不发送最后的ACK包,从而使目标服务器的资源被占用,无法处理正常的连接请求。这种攻击方式会导致服务器资源耗尽,无法响应合法用户的请求,造成服务不可用。

3. ICMP洪水攻击

ICMP(Internet控制消息协议)洪水攻击是一种利用ICMP协议发送大量伪造的数据包来淹没目标系统的攻击方式。攻击者通过伪造源IP地址发送大量的ICMP请求到目标系统,使其资源耗尽,无法正常工作。这种攻击方式会导致目标系统的网络带宽被占用,网络延迟增加,甚至导致网络瘫痪。

4. UDP洪水攻击

UDP(用户数据报协议)洪水攻击是一种利用UDP协议发送大量伪造的数据包来淹没目标系统的攻击方式。攻击者通过伪造源IP地址发送大量的UDP数据包到目标系统的开放端口,使其资源耗尽,无法正常工作。这种攻击方式会导致目标系统的网络带宽被占用,服务不可用,特别是对于实时应用程序(如VoIP)来说,影响更为严重。

5. HTTP洪水攻击

HTTP洪水攻击是一种利用HTTP协议发送大量伪造的请求来淹没目标系统的攻击方式。攻击者通过伪造源IP地址发送大量的HTTP请求到目标系统,使其资源耗尽,无法正常工作。这种攻击方式会导致目标系统的网络带宽被占用,服务器负载增加,导致服务响应变慢甚至崩溃。

6. DNS放大攻击

DNS放大攻击是一种利用域名系统(DNS)的特性来放大攻击流量的攻击方式。攻击者向开放的DNS服务器发送伪造的请求,请求的源IP地址被伪造成目标系统的IP地址,而服务器的响应会被发送到目标系统,从而放大了攻击流量。这种攻击方式会导致目标系统的网络带宽被占用,服务不可用。

7. NTP放大攻击

NTP放大攻击是一种利用网络时间协议(NTP)的特性来放大攻击流量的攻击方式。攻击者向开放的NTP服务器发送伪造的请求,请求的源IP地址被伪造成目标系统的IP地址,而服务器的响应会被发送到目标系统,从而放大了攻击流量。这种攻击方式会导致目标系统的网络带宽被占用,服务不可用。

8. UDP碎片攻击

UDP碎片攻击是一种利用UDP协议的碎片化特性来淹没目标系统的攻击方式。攻击者发送大量的UDP碎片数据包到目标系统,由于UDP协议的特性,目标系统需要重新组装这些碎片数据包,从而占用了系统资源,导致服务不可用。这种攻击方式会导致目标系统的网络带宽被占用,服务器负载增加,影响服务的正常运行。

以上介绍了一些流量型攻击的危害,这些攻击手段都可以对目标系统造成严重的影响,使其无法正常工作。为了应对这些攻击,网络安全专家需要采取相应的防御措施,包括配置防火墙、使用入侵检测系统、限制连接数等。用户也应加强自身的网络安全意识,避免成为攻击者的利用对象。